PHP war einmal das Herzstück des Webs. Fast jede Website in den 2000ern lief auf PHP - von einfachen Blogs bis hin zu großen Plattformen wie Facebook (anfangs). Doch heute hört man oft: PHP ist unsicher. Und das stimmt - aber nicht, weil es böse ist. Es liegt an der Art, wie PHP entworfen wurde, wie es benutzt wird und wie sich die Welt seitdem verändert hat.

PHP wurde für Einfachheit gebaut - nicht für Sicherheit

Als Rasmus Lerdorf 1994 PHP schuf, wollte er nur eine einfache Möglichkeit finden, seine persönliche Homepage mit Besucherzähler zu erweitern. Es war kein großer Plan, kein Sicherheitskonzept. PHP wurde als Skriptsprache für Webseiten gebaut - schnell, direkt, ohne viel Aufwand. Und das war damals perfekt.

Doch diese Einfachheit hat einen Preis: PHP erlaubt Dinge, die in anderen Sprachen bewusst verboten sind. Zum Beispiel: Du kannst eine Datei direkt aus einer URL laden, ohne sie vorher zu prüfen. Oder du kannst Benutzereingaben direkt in SQL-Befehle einbauen, ohne sie zu bereinigen. Das nennt man insecure by default. Es funktioniert - bis jemand böse Absichten hat.

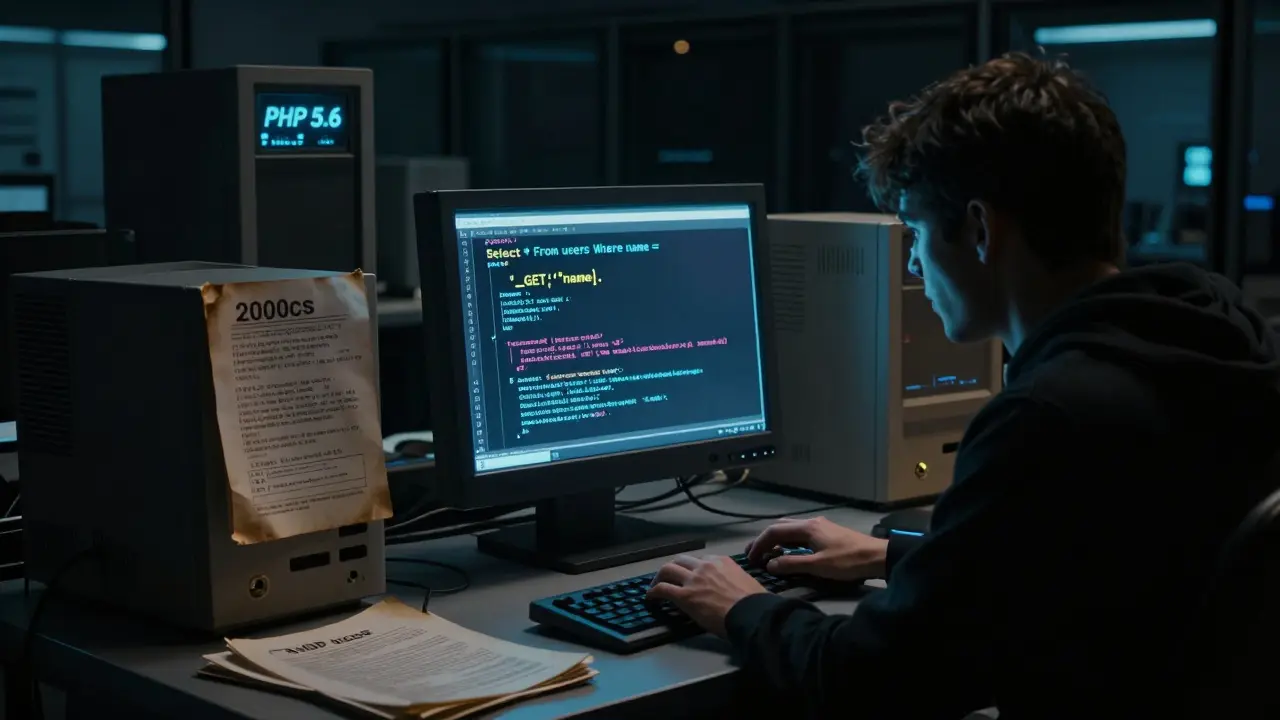

Ein typisches Beispiel: Ein Formular fragt nach einem Benutzernamen. In Java oder Python würdest du zuerst prüfen, ob die Eingabe nur Buchstaben enthält. In PHP? Viele Anfänger schreiben einfach: "SELECT * FROM users WHERE name = '$_GET['name']'". Und schon ist die ganze Datenbank offen. Kein Hacker braucht einen komplexen Angriff - er braucht nur einen Anfänger, der PHP so nutzt, wie es 1998 vorgesehen war.

Die Legacy-Last: Alte Versionen leben weiter

PHP 5.6 wurde 2014 veröffentlicht. Es endete 2018. Doch noch heute laufen Millionen Server mit PHP 5.6 oder sogar älter. Warum? Weil Unternehmen nicht updaten. Weil alte Systeme funktionieren - und niemand Zeit oder Geld hat, sie umzuschreiben.

PHP 5.6 hatte Schwachstellen, die heute als kritisch gelten. Zum Beispiel: register_globals - eine Einstellung, die alle HTTP-Parameter automatisch als Variablen verfügbar machte. Ein Angreifer, der ?admin=1 in die URL schreibt, konnte damit zum Administrator werden. In PHP 7.0 wurde das endgültig entfernt. Aber auf Servern, die nie aktualisiert wurden, existiert diese Schwachstelle noch.

Ein Bericht von 2024 von Stack Overflow zeigt: 17 % aller PHP-Installationen weltweit laufen noch auf Versionen, die keine Sicherheitsupdates mehr erhalten. Das ist mehr als bei jeder anderen großen Sprache. Und das macht PHP zum lukrativen Ziel für Angreifer - weil die Angriffsfläche so groß ist.

PHP erlaubt zu viel - und erinnert nicht daran, dass man vorsichtig sein sollte

Andere Sprachen wie Python oder Go zwingen dich, bewusst Entscheidungen zu treffen. Du musst explizit sagen: „Ich will diese Daten aus der Datenbank lesen.“ Du musst sie verschlüsseln, validieren, formatieren. PHP sagt: „Mach es einfach. Alles ist da.“

Beispiel: In Python musst du eine Bibliothek wie sqlalchemy nutzen, um SQL-Abfragen sicher zu bauen. In PHP? Du schreibst einfach mysql_query() - und das funktioniert. Bis jemand einen Semikolon in das Eingabefeld schreibt und dir die Datenbank löscht.

PHP hat keine klare Trennung zwischen Eingabe, Logik und Ausgabe. Das ist der Kern der meisten Angriffe: Cross-Site Scripting (XSS), SQL-Injection, Remote Code Execution. In modernen Frameworks wie Laravel oder Symfony ist das heute besser - aber viele Projekte nutzen immer noch reines PHP ohne Framework. Und da ist die Gefahr hoch.

Die Community hat sich verändert - aber nicht alle haben mitgezogen

Früher war PHP die Sprache der Selbstgemachten. Wer keine Ausbildung hatte, konnte mit PHP eine Website bauen. Das war großartig - aber es hat auch viele schlechte Praktiken verbreitet. Tutorials aus dem Jahr 2005 lehren immer noch: „Nutze mysql_connect()“ - obwohl das seit 2013 veraltet ist.

Heute gibt es gute Ressourcen: OWASP hat klare Leitlinien für PHP-Sicherheit. Frameworks wie Laravel bieten automatische CSRF-Schutz, Input-Validierung und ORM-Abfragen, die SQL-Injection verhindern. Aber viele Entwickler lernen immer noch aus veralteten Blogs, YouTube-Videos oder alten Büchern. Die Sicherheitslücken existieren nicht, weil PHP schlecht ist - sondern weil viele Entwickler nicht wissen, wie man es richtig nutzt.

PHP ist nicht per se unsicher - aber es ist leicht, es unsicher zu machen

Ein gut geschriebenes PHP-System mit modernen Frameworks, aktueller Version, richtiger Konfiguration und regelmäßigen Updates ist genauso sicher wie ein Python- oder Node.js-System. Instagram nutzte PHP bis 2019 - und hat es mit HHVM und strengen Sicherheitsregeln massiv optimiert.

Der Unterschied: Andere Sprachen zwingen dich, Sicherheit zu lernen. PHP erlaubt dir, sie zu ignorieren - und das macht es gefährlich.

Ein Entwickler, der mit Python anfängt, lernt früh: „Niemals raw SQL.“ Ein PHP-Entwickler lernt: „Nutze mysqli_real_escape_string() - wenn du dich erinnerst.“ Und viele vergessen es.

Was du tun kannst - wenn du PHP nutzt

- Update immer auf PHP 8.2 oder 8.3. Ältere Versionen haben bekannte, ausnutzbare Lücken.

- Nutze ein Framework. Laravel, Symfony oder CodeIgniter bringen Sicherheitsfunktionen mit - und verhindern viele Fehler von vornherein.

- Verwende Prepared Statements. Nie mehr

mysql_query(). Nutze PDO oder MySQLi mit Parametern. - Validiere und bereinige alle Eingaben. Selbst wenn du denkst, nur Zahlen kommen an - prüfe es.

- Deaktiviere unnötige Funktionen. In der

php.ini:disable_functions = exec, system, shell_exec, passthru. Das verhindert Remote-Code-Execution. - Scanne deine Website regelmäßig. Nutze Tools wie OWASP ZAP oder PHPStan mit Sicherheits-Plugins.

PHP ist nicht tot - aber es braucht Verantwortung

PHP ist immer noch die meistgenutzte Server-Sprache weltweit. Laut W3Techs laufen 77 % aller Webseiten mit PHP - im Januar 2026. Das ist mehr als alle anderen Sprachen zusammen.

Das bedeutet: PHP ist nicht tot. Aber es ist eine Waffe - und wie jede Waffe hängt es davon ab, wer sie hält. Ein erfahrener Entwickler kann mit PHP eine sichere, schnelle, skalierbare Anwendung bauen. Ein Anfänger, der aus einem 15 Jahre alten Tutorial kopiert, macht sie zum offenen Tor.

Die Schwachstelle liegt nicht im Code von PHP. Sie liegt in der Haltung. Wenn du PHP nutzt, musst du mehr tun als nur „es funktioniert“. Du musst lernen, wie es kaputtgehen kann - und dann verhindern, dass es passiert.

Ist PHP wirklich unsicherer als andere Sprachen?

PHP ist nicht intrinsisch unsicherer - aber es ist leichter, unsicheren Code zu schreiben. Sprachen wie Python oder Go zwingen dich, bewusste Sicherheitsentscheidungen zu treffen. PHP erlaubt es dir, sie zu ignorieren. Das macht es anfälliger - nicht weil es schlecht ist, sondern weil es zu nachlässig ist.

Warum nutzen noch so viele Unternehmen PHP?

Weil es funktioniert - und weil es teuer und zeitaufwendig ist, alte Systeme umzuschreiben. Viele Unternehmen haben seit 20 Jahren PHP-Systeme, die Millionen von Nutzern bedienen. Sie updaten nicht, weil sie nicht können - nicht weil sie nicht wollen. Die Infrastruktur ist verankert, die Kosten für Migration sind hoch.

Kann man PHP heute noch sicher nutzen?

Ja - aber nur mit modernen Tools. Nutze PHP 8.2+, ein Framework wie Laravel, Prepared Statements, Content Security Policies und regelmäßige Sicherheits-Scans. Ohne diese Schritte ist jede PHP-Installation potenziell gefährdet.

Was ist der häufigste Angriff auf PHP-Websites?

SQL-Injection. Weil viele Entwickler immer noch Benutzereingaben direkt in SQL-Abfragen einbauen - ohne sie zu bereinigen. Das ist der einfachste und erfolgreichste Angriff auf alte PHP-Systeme. Ein einziger fehlender mysqli_real_escape_string() kann ganze Datenbanken kompromittieren.

Sollte ich PHP für ein neues Projekt wählen?

Wenn du ein Team hast, das PHP kennt, und du ein schnelles, skalierbares System brauchst - ja, mit Laravel oder Symfony. Wenn du neu anfängst und keine Legacy-Systeme hast - überleg dir, ob Python (Django) oder Node.js nicht besser passen. Beide haben stärkere Sicherheitsstandards von Anfang an.